網絡安全科普:視頻會議也不安全?

網絡安全科普:視頻會議也不安全?

一、視頻會議被圍觀

小白:大東東,疫情讓我們困在家裏,公司還能正常運作麽?

大東:當然,現在互聯網這麽發達,在家辦公也很方便。

小白:那是不是一整天都是視頻會議了?

大東:說到視頻會議,裏麵也隱含了不小的安全問題呢!

小白:視頻會議也出問題了?

大東:在疫情的影響下,視頻會議軟件迎來了發展中的“高光時刻”,但同時也麵臨著前所未有的“安全與隱私”的危險。最近,某家廣受使用的雲視頻會議軟件頻繁爆出安全問題,引起了大家對於視頻會議安全問題的討論。目前,多家重要合作企業都已宣布禁止使用該軟件。

小白:哇,這可是事關客戶公司的機密呢!快給我講講吧!

二、大話始末

大東:因為新冠肺炎疫情的全球蔓延,多個國家和地區的人們不得不選擇在家辦公或學習,視頻會議軟件也因此得到了巨大的流量和新增用戶。根據 Apptopia 的數據,被爆出安全問題的該視頻會議軟件在3月份活躍用戶較去年同期增長了151%。

小白:疫情催生的發展……

大東:僅僅一周的時間,該軟件就先後被曝出向Facebook 發送用戶數據、泄露Windows 登錄憑證、未經用戶同意通過預加載方式下載應用程序、數萬隱私視頻遭泄漏等安全問題。

小白:天呐,看來問題不少啊!怎麽突然就爆出這麽多問題呢?

1. 向Facebook 發送用戶數據

大東:首先是向Facebook 發送用戶數據的問題,Motherboard 網站發現該款視頻會議軟件的ioses應用正在通過“使用 Facebook 登錄”功能將數據發送到 Facebook,發送的數據包括手機型號、打開程序的時間、所在時區和城市、使用的電信運營商,甚至還包括了可用於廣告定位的標識符。

小白:這個操作是用戶允許的麽?

大東:據悉,該視頻會議軟件使用Facebook SDK 實現的“Facebook 登錄”功能,主要是為了給用戶提供訪問平台的便利方法。但在調查中發現,即使你不是Facebook 用戶,也會被收集信息。

小白:為什麽?非Facebook用戶是怎麽被影響的?

大東:整個數據共享的過程是這樣的:用戶下載打開 App 後,它就會連接到 Facebook 的 Graph API。而這個 Graph API 就是開發者與Facebook 交流數據的主要方式。Facebook SDK功能確實是從用戶收集數據,但是收集的數據不包括個人用戶信息,而是包含用戶設備的數據。

小白:那得趕緊把這個問題給解決了。

大東:目前,該視頻會議軟件更新了ioses 應用程序的版本,並改進了 Facebook登錄功能。刪除了Facebook SDK,重置該功能,用戶仍然可以通過瀏覽器使用Facebook 賬戶登錄Zoom,但是需要更新到最新版本,該功能才會生效。

小白:當初設計的時候真是不小心。

2. 泄露 Windows 登錄憑證

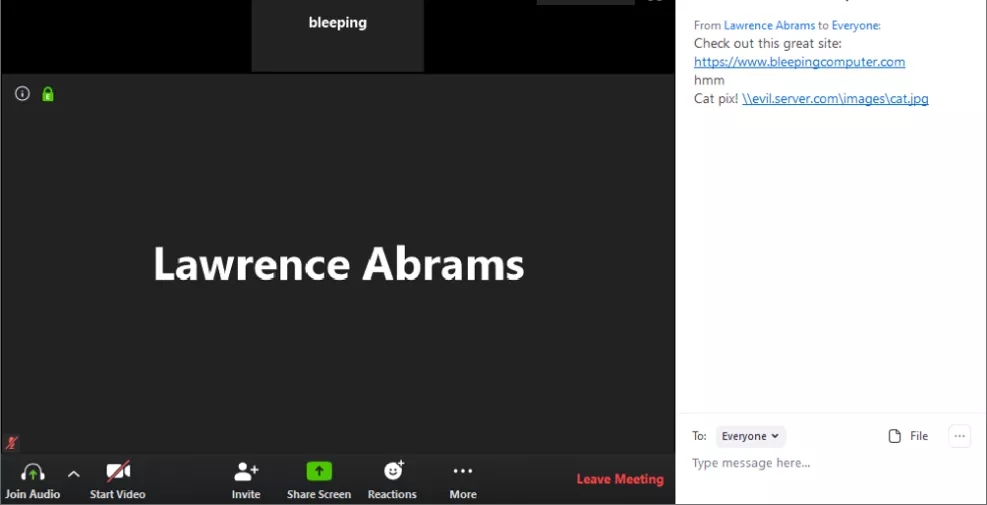

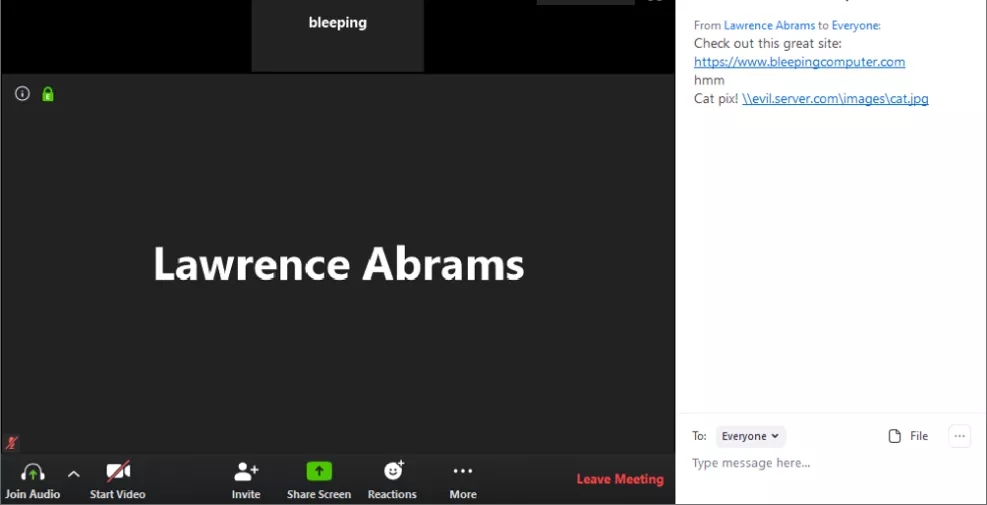

大東:根據外媒報道,該視頻會議軟件的Windows 客戶端很容易受到NUC 路徑注入的攻擊,攻擊者可能會利用此路徑竊取單擊鏈接的用戶Windows 憑證。

小白:又出問題了?!

大東:據了解,使用該視頻會議軟件發送聊天消息時,發送的所有 URL 都會經過轉換,方便其它聊天者點擊,並在默認瀏覽器中打開。有安全研究員發現,該視頻會議軟件客戶端竟然將Windows 網絡的 UNC 路徑也換成了這種可單擊的鏈接。

小白:那會發生什麽?

大東:當用戶單擊 UNC 路徑鏈接時,Windows 會嚐試使用 SMB 文件共享協議連接到遠程站點,打開遠程路徑中的cat.jpg 文件。在默認情況下,Windows 將發送用戶的登錄名和 NTLM 密碼哈希值,在這個階段,如果是個有經驗的攻擊者,就可以借助 Hashcat 等免費工具來逆向運算。

小白:有什麽後果?

大東:安全研究人員 Matthew Hickey對此進行了實測,並證實不但能在該視頻會議軟件中順利注入,而且可借助民用級GPU 和 CPU 來快速破解。除了能竊取到 Windows 登錄憑證,UNC 注入還可以啟動本地計算機上的程序,例如 CMD 命令提示符。

小白:又是一個大漏洞!

Windows客戶端(圖片來自網絡)

3. 未經用戶同意通過預加載方式下載應用程序

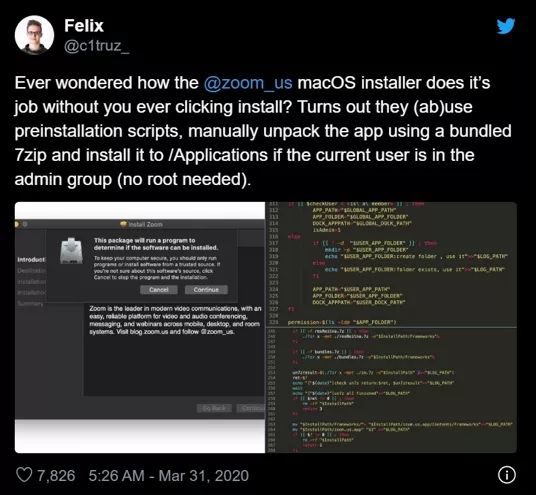

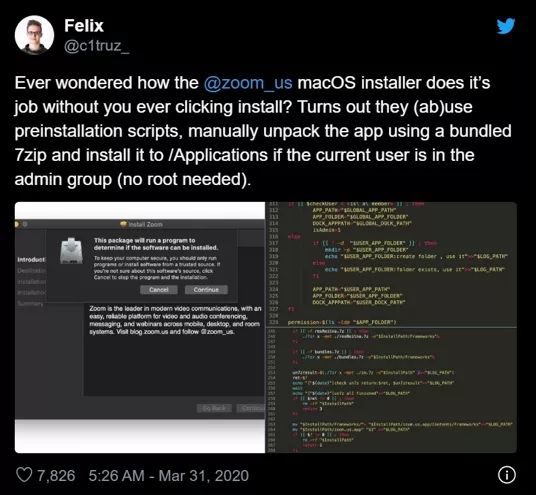

大東:問題還不止這些呢!有Twitter 用戶發文稱該視頻會議軟件的mac OS安裝程序在用戶沒有同意的情況下,會自動安裝,並且還會使用具有高度誤導性的標題來獲取用戶權限。

小白:這好像惡意軟件的“套路”……

大東:據了解,該視頻會議軟件會使用預安裝腳本,使用捆綁的 7zip 手動解壓縮應用程序,如果當前用戶在 admin 組中 (不需要 root),則將其安裝到 / Applications。

小白:怎麽做到的?

大東:首先,該視頻會議軟件會使用 pkg 文件(一種安裝程序格式)在 mac OS 上分發客戶端,在用戶加入應用上的某個會議時,係統會提示用戶下載並允許軟件。通常情況下,用戶是可以在該步驟中進行自定義和確認安裝的操作。但是,該視頻會議軟件的安裝程序跳過了這些步驟,要求允許“pre-requirement”腳本運行,該腳本通常是在正式安裝之前運行,用來檢測軟件是否與計算機兼容。

小白:竟然偷偷省略了重要步驟?!

大東:需要注意的是,雖然“pre-requirement”腳本在運行之前會提示用戶,但提示信息卻是“will determine if the software can be installed”,一般來說,用戶會點擊Continue,但你不知道這時應用已經開始安裝了。更騷的操作是,安裝程序還附帶了一個捆綁版本的 7zip,可以解壓縮。

小白:這種捆綁最討厭了。

大東:如果用戶是admin,那麽腳本會將提取到的客戶端直接複製到 /Applications 目錄中,並進行一些清理工作,就完成安裝;如果用戶沒有權限寫入 /Applications,且尚未安裝該視頻會議軟件客戶端,那麽,將會被複製到本地應用程序目錄/Users//Applications;如果用戶已經在 /Applications 中安裝了,但沒有權限更新,那麽該腳本會啟動輔助工具(同樣被打包在 pkg 文件中),該工具使用已廢棄的係統 API 來顯示密碼提示,以便運行具有 root 權限的“runwithroot”腳本。

小白:套路真多,所有可能都安排好了。

爆出自動安裝腳本問題(圖片來自網絡)

4. 數萬隱私視頻遭泄漏

大東:近日,外媒又爆出該視頻軟件存在的重大安全漏洞:數以萬計的私人會議視頻被上傳至公開網頁,任何人都可在線圍觀。

小白:哇!很驚悚!

大東:向外媒爆料的是美國國家安全局的前研究員帕特裏克·傑克遜(Patrick Jackson),他爆料稱在開放的雲存儲空間中一次性搜到了15000個這樣的視頻。

小白:為啥連最重要的會議視頻都會發生泄漏?

大東:在視頻通話時,該視頻會議軟件在默認狀態下是不會錄製視頻的,但是會議主持人可以無需經過參加者同意錄製視頻並保存在Zoom服務器或任何雲端、公開網站,而且錄製好的視頻都是以相同的命名方式保存。根據這一默認命名規律,用免費的在線搜索引擎掃描了一下開放的雲存儲空間,一次性搜索出了15000個視頻。另外,還有一些視頻保存在未受保護的Amazon存儲桶中,用戶無意間改成了公開訪問,YouTube和Vimeo也能找到會議視頻。

小白:這也太坑了!15000個視頻就足以說明這不是用戶的粗心大意,而是產品的設計問題。

大東:是的,該視頻會議軟件應該在提醒用戶保護好視頻方麵做得更好,在設計上做一些調整,例如使用一種無法預測的方式命名視頻,讓視頻能難在公開領域找到。

小白:咱小用戶很害怕啊!

會議視頻遭到泄漏(圖片來自網絡)

三、嚴峻的隱私安全問題

小白:安全問題頻出,視頻會議軟件還敢用嗎?

大東:該視頻會議軟件已宣布在接下來的90 天內將停止功能更新,轉向安全維護和 BUG 修複,也會投入資源去識別、定位和解決問題,甚至會邀請第三方參與對軟件進行“全麵審查”。

小白:是該好好整整安全問題了!

大東:當然,不是隻有該視頻軟件存在安全問題,隨著疫情的發展,各個國家和地區都開始鼓勵學生在線學習,因此在線學習平台也成為了攻擊目標,研究人員發現了偽裝成合法 Google Classroom 的釣魚網站,例如 googloclassroom \ .com 和 googieclassroom \.com,來誘導用戶下載惡意軟件。

小白:這也督促了這些軟件對於安全問題的重視和改進。

大東:我們作為用戶可以選擇更適合自己的軟件,但同時也要盡可能地做好隱私自我防護。

小白:怎麽防?

大東:比如在視頻過程中,移除公共wifi連接,即使更新視頻平台,跨VPN部署公共防火牆,監控和規範員工設備,堅持多因素身份驗證而不是單一密碼等等操作。

小白:好繁瑣呐!

大東:這些措施都是為了減少那些攻擊者侵入你的設備的機會。視頻會議軟件漏洞揭示的教訓是,安全是每個參與提供和使用視頻連接的人的責任。

小白:是的!每個人都應該重視!

來源:中國科學院計算技術研究所

關注【深圳科普】微信公眾號,在對話框:

回複【最新活動】,了解近期科普活動

回複【科普行】,了解最新深圳科普行活動

回複【研學營】,了解最新科普研學營

回複【科普課堂】,了解最新科普課堂

回複【團體定製】,了解最新團體定製活動

回複【科普基地】,了解深圳科普基地詳情

回複【科學防控】,學習疫情相關科普星空体育官网入口网站

回複【科普小達人】,報名參賽贏取萬元大獎

一、視頻會議被圍觀

小白:大東東,疫情讓我們困在家裏,公司還能正常運作麽?

大東:當然,現在互聯網這麽發達,在家辦公也很方便。

小白:那是不是一整天都是視頻會議了?

大東:說到視頻會議,裏麵也隱含了不小的安全問題呢!

小白:視頻會議也出問題了?

大東:在疫情的影響下,視頻會議軟件迎來了發展中的“高光時刻”,但同時也麵臨著前所未有的“安全與隱私”的危險。最近,某家廣受使用的雲視頻會議軟件頻繁爆出安全問題,引起了大家對於視頻會議安全問題的討論。目前,多家重要合作企業都已宣布禁止使用該軟件。

小白:哇,這可是事關客戶公司的機密呢!快給我講講吧!

二、大話始末

大東:因為新冠肺炎疫情的全球蔓延,多個國家和地區的人們不得不選擇在家辦公或學習,視頻會議軟件也因此得到了巨大的流量和新增用戶。根據 Apptopia 的數據,被爆出安全問題的該視頻會議軟件在3月份活躍用戶較去年同期增長了151%。

小白:疫情催生的發展……

大東:僅僅一周的時間,該軟件就先後被曝出向Facebook 發送用戶數據、泄露Windows 登錄憑證、未經用戶同意通過預加載方式下載應用程序、數萬隱私視頻遭泄漏等安全問題。

小白:天呐,看來問題不少啊!怎麽突然就爆出這麽多問題呢?

1. 向Facebook 發送用戶數據

大東:首先是向Facebook 發送用戶數據的問題,Motherboard 網站發現該款視頻會議軟件的ioses應用正在通過“使用 Facebook 登錄”功能將數據發送到 Facebook,發送的數據包括手機型號、打開程序的時間、所在時區和城市、使用的電信運營商,甚至還包括了可用於廣告定位的標識符。

小白:這個操作是用戶允許的麽?

大東:據悉,該視頻會議軟件使用Facebook SDK 實現的“Facebook 登錄”功能,主要是為了給用戶提供訪問平台的便利方法。但在調查中發現,即使你不是Facebook 用戶,也會被收集信息。

小白:為什麽?非Facebook用戶是怎麽被影響的?

大東:整個數據共享的過程是這樣的:用戶下載打開 App 後,它就會連接到 Facebook 的 Graph API。而這個 Graph API 就是開發者與Facebook 交流數據的主要方式。Facebook SDK功能確實是從用戶收集數據,但是收集的數據不包括個人用戶信息,而是包含用戶設備的數據。

小白:那得趕緊把這個問題給解決了。

大東:目前,該視頻會議軟件更新了ioses 應用程序的版本,並改進了 Facebook登錄功能。刪除了Facebook SDK,重置該功能,用戶仍然可以通過瀏覽器使用Facebook 賬戶登錄Zoom,但是需要更新到最新版本,該功能才會生效。

小白:當初設計的時候真是不小心。

2. 泄露 Windows 登錄憑證

大東:根據外媒報道,該視頻會議軟件的Windows 客戶端很容易受到NUC 路徑注入的攻擊,攻擊者可能會利用此路徑竊取單擊鏈接的用戶Windows 憑證。

小白:又出問題了?!

大東:據了解,使用該視頻會議軟件發送聊天消息時,發送的所有 URL 都會經過轉換,方便其它聊天者點擊,並在默認瀏覽器中打開。有安全研究員發現,該視頻會議軟件客戶端竟然將Windows 網絡的 UNC 路徑也換成了這種可單擊的鏈接。

小白:那會發生什麽?

大東:當用戶單擊 UNC 路徑鏈接時,Windows 會嚐試使用 SMB 文件共享協議連接到遠程站點,打開遠程路徑中的cat.jpg 文件。在默認情況下,Windows 將發送用戶的登錄名和 NTLM 密碼哈希值,在這個階段,如果是個有經驗的攻擊者,就可以借助 Hashcat 等免費工具來逆向運算。

小白:有什麽後果?

大東:安全研究人員 Matthew Hickey對此進行了實測,並證實不但能在該視頻會議軟件中順利注入,而且可借助民用級GPU 和 CPU 來快速破解。除了能竊取到 Windows 登錄憑證,UNC 注入還可以啟動本地計算機上的程序,例如 CMD 命令提示符。

小白:又是一個大漏洞!

Windows客戶端(圖片來自網絡)

3. 未經用戶同意通過預加載方式下載應用程序

大東:問題還不止這些呢!有Twitter 用戶發文稱該視頻會議軟件的mac OS安裝程序在用戶沒有同意的情況下,會自動安裝,並且還會使用具有高度誤導性的標題來獲取用戶權限。

小白:這好像惡意軟件的“套路”……

大東:據了解,該視頻會議軟件會使用預安裝腳本,使用捆綁的 7zip 手動解壓縮應用程序,如果當前用戶在 admin 組中 (不需要 root),則將其安裝到 / Applications。

小白:怎麽做到的?

大東:首先,該視頻會議軟件會使用 pkg 文件(一種安裝程序格式)在 mac OS 上分發客戶端,在用戶加入應用上的某個會議時,係統會提示用戶下載並允許軟件。通常情況下,用戶是可以在該步驟中進行自定義和確認安裝的操作。但是,該視頻會議軟件的安裝程序跳過了這些步驟,要求允許“pre-requirement”腳本運行,該腳本通常是在正式安裝之前運行,用來檢測軟件是否與計算機兼容。

小白:竟然偷偷省略了重要步驟?!

大東:需要注意的是,雖然“pre-requirement”腳本在運行之前會提示用戶,但提示信息卻是“will determine if the software can be installed”,一般來說,用戶會點擊Continue,但你不知道這時應用已經開始安裝了。更騷的操作是,安裝程序還附帶了一個捆綁版本的 7zip,可以解壓縮。

小白:這種捆綁最討厭了。

大東:如果用戶是admin,那麽腳本會將提取到的客戶端直接複製到 /Applications 目錄中,並進行一些清理工作,就完成安裝;如果用戶沒有權限寫入 /Applications,且尚未安裝該視頻會議軟件客戶端,那麽,將會被複製到本地應用程序目錄/Users//Applications;如果用戶已經在 /Applications 中安裝了,但沒有權限更新,那麽該腳本會啟動輔助工具(同樣被打包在 pkg 文件中),該工具使用已廢棄的係統 API 來顯示密碼提示,以便運行具有 root 權限的“runwithroot”腳本。

小白:套路真多,所有可能都安排好了。

爆出自動安裝腳本問題(圖片來自網絡)

4. 數萬隱私視頻遭泄漏

大東:近日,外媒又爆出該視頻軟件存在的重大安全漏洞:數以萬計的私人會議視頻被上傳至公開網頁,任何人都可在線圍觀。

小白:哇!很驚悚!

大東:向外媒爆料的是美國國家安全局的前研究員帕特裏克·傑克遜(Patrick Jackson),他爆料稱在開放的雲存儲空間中一次性搜到了15000個這樣的視頻。

小白:為啥連最重要的會議視頻都會發生泄漏?

大東:在視頻通話時,該視頻會議軟件在默認狀態下是不會錄製視頻的,但是會議主持人可以無需經過參加者同意錄製視頻並保存在Zoom服務器或任何雲端、公開網站,而且錄製好的視頻都是以相同的命名方式保存。根據這一默認命名規律,用免費的在線搜索引擎掃描了一下開放的雲存儲空間,一次性搜索出了15000個視頻。另外,還有一些視頻保存在未受保護的Amazon存儲桶中,用戶無意間改成了公開訪問,YouTube和Vimeo也能找到會議視頻。

小白:這也太坑了!15000個視頻就足以說明這不是用戶的粗心大意,而是產品的設計問題。

大東:是的,該視頻會議軟件應該在提醒用戶保護好視頻方麵做得更好,在設計上做一些調整,例如使用一種無法預測的方式命名視頻,讓視頻能難在公開領域找到。

小白:咱小用戶很害怕啊!

會議視頻遭到泄漏(圖片來自網絡)

三、嚴峻的隱私安全問題

小白:安全問題頻出,視頻會議軟件還敢用嗎?

大東:該視頻會議軟件已宣布在接下來的90 天內將停止功能更新,轉向安全維護和 BUG 修複,也會投入資源去識別、定位和解決問題,甚至會邀請第三方參與對軟件進行“全麵審查”。

小白:是該好好整整安全問題了!

大東:當然,不是隻有該視頻軟件存在安全問題,隨著疫情的發展,各個國家和地區都開始鼓勵學生在線學習,因此在線學習平台也成為了攻擊目標,研究人員發現了偽裝成合法 Google Classroom 的釣魚網站,例如 googloclassroom \ .com 和 googieclassroom \.com,來誘導用戶下載惡意軟件。

小白:這也督促了這些軟件對於安全問題的重視和改進。

大東:我們作為用戶可以選擇更適合自己的軟件,但同時也要盡可能地做好隱私自我防護。

小白:怎麽防?

大東:比如在視頻過程中,移除公共wifi連接,即使更新視頻平台,跨VPN部署公共防火牆,監控和規範員工設備,堅持多因素身份驗證而不是單一密碼等等操作。

小白:好繁瑣呐!

大東:這些措施都是為了減少那些攻擊者侵入你的設備的機會。視頻會議軟件漏洞揭示的教訓是,安全是每個參與提供和使用視頻連接的人的責任。

小白:是的!每個人都應該重視!

來源:中國科學院計算技術研究所

關注【深圳科普】微信公眾號,在對話框:

回複【最新活動】,了解近期科普活動

回複【科普行】,了解最新深圳科普行活動

回複【研學營】,了解最新科普研學營

回複【科普課堂】,了解最新科普課堂

回複【團體定製】,了解最新團體定製活動

回複【科普基地】,了解深圳科普基地詳情

回複【科學防控】,學習疫情相關科普星空体育官网入口网站

回複【科普小達人】,報名參賽贏取萬元大獎

做科普,我們是認真的!

掃描關注深i科普公眾號

加入科普活動群

- 參加最新科普活動

- 認識科普小朋友

- 成為科學小記者

會員登錄

會員登錄

深圳市華強北街道 華新地鐵站A1出口24小時科學銀行

深圳市華強北街道 華新地鐵站A1出口24小時科學銀行